一文了解Web3.0數據泄露事件分類及保護措施

2023-05-18 20:07 CertiK中文社區

當今社會,我們無論工作還是生活,網絡早已離不开人們的生活。可以不帶錢包,但是一定要帶手機出門,付款方式沒有了實體卡片,就連街邊乞討也开始用網絡進行二維碼轉账收款。

不難想到,個人、企業、組織及其客戶目前面臨的大部分威脅,其實都來源於網絡漏洞和攻擊。而如今人們關注的數據隱私,個人隱私,也變得極爲重要。而每年因漏洞導致的敏感數據丟失等案例也數不勝數。

在 Web3.0 歷史上發生過無數次重大安全事件,從中心化交易所私鑰丟失到投資者個人數據的失竊。而這些數據可能會在线上黑客論壇和暗網市場中存在多年,也就意味着數據泄露會讓那些受影響的用戶長期處於風險之中。

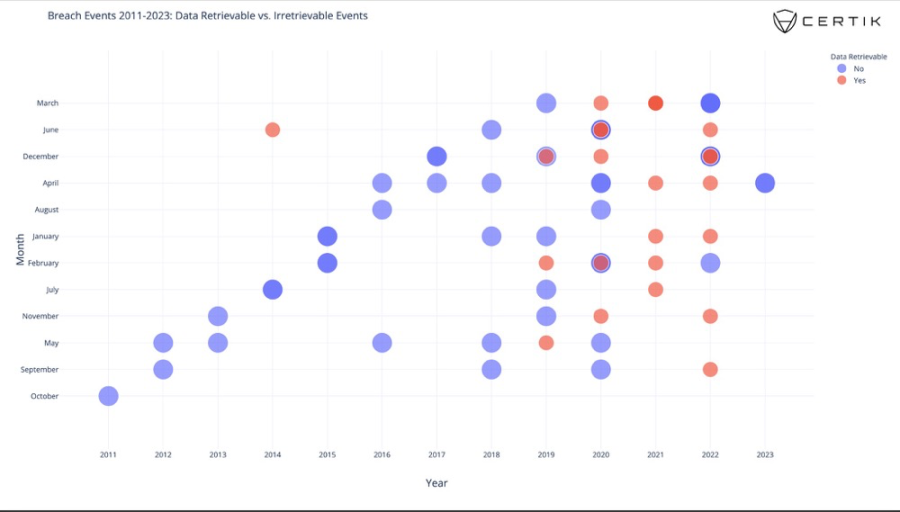

CertiK 分析研究了74 起在中心化 Web3.0 實體中發生的安全事件。其中23 起事件導致了長期的數據丟失高風險,而在這 23 起時間中,有 10 個數據包被發現仍可於暗網論壇上購买。

針對黑客論壇的一系列執法活動可以讓某些數據不會被提取出來,但是這樣的措施畢竟只是治標不治本。

本文即將帶你了解:Web3.0 數據泄露事件的分類,以及爲了保護自己的數據安全,我們應該採取何種措施。

背景

黑客攻擊、漏洞利用、勒索軟件以及所有網絡安全威脅的規模和嚴重程度都在不斷增加。Web3.0 生態系統的獨特之處在於它爲惡意行爲者提供了其他技術所沒有的各種攻擊媒介,包括智能合約中的漏洞和新型的網絡釣魚技術。

然而,Web3.0 安全事件的故事與其他行業的情況密切相關。非 Web3.0 領域會遺漏中心化項目和公司也未能解決的同類型安全漏洞。

我們希望仔細研究針對 Web3.0 目標的網絡安全事件歷史,並評估過去的事件是否對當今的社區成員構成持續風險。

要做到這一點,需要細致分析本報告中的安全事件與利用智能合約協議導致的漏洞有何不同。

我們研究了 2011 年以來針對 Web3.0 公司的許多事件,大致可以將它們分爲兩類:

協議惡意利用:利用智能合約代碼獲取經濟利益的事件

漏洞:攻擊者破壞目標組織的內部網絡,並使用獲得的權限來竊取公司數據或資金的事件

就近期和長期風險而言,這兩個類別之間有幾個重要的區別。

協議惡意利用發生在一個確定的時間範圍內,從攻擊者執行利用开始,到他們耗盡所有可用資金、耗盡 gas 或導致目標項目終止時結束。其中一些事件可能會持續數小時或數天,事件後的談判會進一步延長這個時間段,也有項目隨後立即關閉的情況。然而,關鍵是這些攻擊具備明確的开始節點與結束節點。

相比之下,漏洞類算得上是持續型事件(攻擊者獲得網絡訪問權並在那裏保持「長期蹲守」的狀態)。漏洞的定義通常是數據的泄漏,這些數據被用於攻擊利用或隨後在暗網或在线論壇上出售。

網絡漏洞也可能導致嚴重的資金損失。大多數 Web3.0 組織都是金融實體,其資金流動量非常大,這自然而然讓他們成爲了黑客的目標。

數據泄露可能具備巨大的破壞性,且風險可持續多年——尤其是在泄露期間丟失個人身份信息 (PII) 的情況下。

考慮到這一點,我們收集了 74 個過去的事件樣本,我們將其歸類爲對社區成員構成持續風險的違規事件(僅包括公司內部網絡遭到破壞的事件,不包括有關協議利用的數據)。

我們認爲有必要區分敏感數據丟失的事件和僅發生資金損失的事件。爲了更好地評估這些違規事件的持續風險,我們將重點介紹其數據仍可在暗網或明網的其他區域出售或免費獲取的違規事件,並對這些平台的可訪問性發表看法。

數據泄露與資金丟失

爲了評估與這些事件相關的持續風險,我們將它們分爲以下定義的事件:

理論上可檢索的數據丟失事件,包括 PII 和內部數據庫等。

資金或數據丟失且數據無法再檢索的事件。

第二類無法檢索的數據丟失事件主要由僅導致資金或私鑰丟失的違規事件構成。在這種情況下,損失的資金通常無法被追回。

異常事件包括那些被盜數據從未被放出來、被歸還或被用於其他目的的事件。例如,2020 年 6 月日本中心化交易所Coincheck被攻擊,200 多名客戶的 PII 落入攻擊者手中。攻擊者破壞了 Coincheck 的網絡,然後通過公司內部電子郵件地址發送網絡釣魚電子郵件,要求客戶提供 PII。但該起事件中並沒有特定的數據庫丟失,丟失的數據也只是回復這些郵件的客戶的數據。

在 2020 年 6 月的另一起事件中,加拿大中心化交易所 Coinsquare 也經歷了一次漏洞攻擊,泄露和丟失的數據涉及 5000 個電子郵件地址、電話號碼和家庭地址。

攻擊者在 Coinsquare 之間來回「橫跳」後表示他們將在 SIM 卡交換攻擊中使用這些數據,但不會試圖把它們出售,以便「放長线釣大魚」。這種類型的事件也被歸類爲第二類無法挽回的事件。

在我們確定的 74 起事件中,其中 23 起可被歸類爲數據可檢索事件,大約佔 31%。剩下的 51 起事件要么是上文描述的異常事件,要么是那些僅遭受資金損失的事件。

圖表:2011 年至 2023 年間發生的事件中,可檢索的數據與不可檢索的數據(來源:CertiK)

我們可以看到幾點:

① 2019 年後高度可能被檢索到或恢復的數據事件顯著增加。這與疫情期間各行業黑客攻擊和數據泄露事件的增加成正比關系。

② 在此期間政府援助增長,其中的一些注入了 Web3.0 生態系統,再加上 2021 年的牛市,可能爲攻擊者提供了更多的勒索軟件和數據銷售機會。

被盜的數據都去了哪裏?

暗網及 Telegram

丟失的數據通常最終會被出售或轉存到暗網(.onion 網站)或 clear net 上。如果數據被推測具有一定的經濟價值(PII 和其他用於欺詐的數據),那么它將高頻出現在暗網市場甚至是 Telegram 頻道中。如果攻擊者要求(勒索軟件)未被滿足,數據即會被丟棄在 paste sites 或黑客論壇中。

數據的最終去向決定了它對其原始所有者構成的長期風險。

相比於只能在暗網上被購买的數據,以極低的成本或零成本轉儲到黑客論壇上的數據其泄露的風險會更高。

此類網站的持續可訪問性也會「助力」受害者數據泄露的長期風險。下文中,我們將更深入地研究這些場所中發現的 Web3.0 數據銷售情況。

在线論壇

多年來,在线黑客論壇層出不窮。考慮到 2019 年後可檢索數據事件的增長,在這種情況下只有少數幾個論壇值得被當作案例分析。這些論壇包括 Raid 論壇、Breach 論壇和 Dread 論壇。

多個違規事件選擇將 Raid 論壇作爲傾銷和出售違規數據的首選論壇之一。Raid 論壇始於 2015 年,多年來一直在 clear net 上運行。然而在 2022 年,Raid 論壇的域名被美國執法部門與歐洲刑警組織合作查封。

圖片:美國和歐洲執法部門在 Raid 論壇網站上撤下通知

Dread 論壇成立於 2015 年,似乎一直活躍到 2022 年底,不過社交媒體上有許多跡象表明該論壇目前可能也已倒閉。我們嘗試訪問該論壇的暗網 (.onion) 和 IP2 版本,但這些似乎也已關停。

在 Raid 論壇關閉後,Breach 論壇立即上线了。

對於那些因 Raid 論壇關閉而「流離失所」的用戶來說,Breach 論壇爲他們提供了一個合理的落腳處。

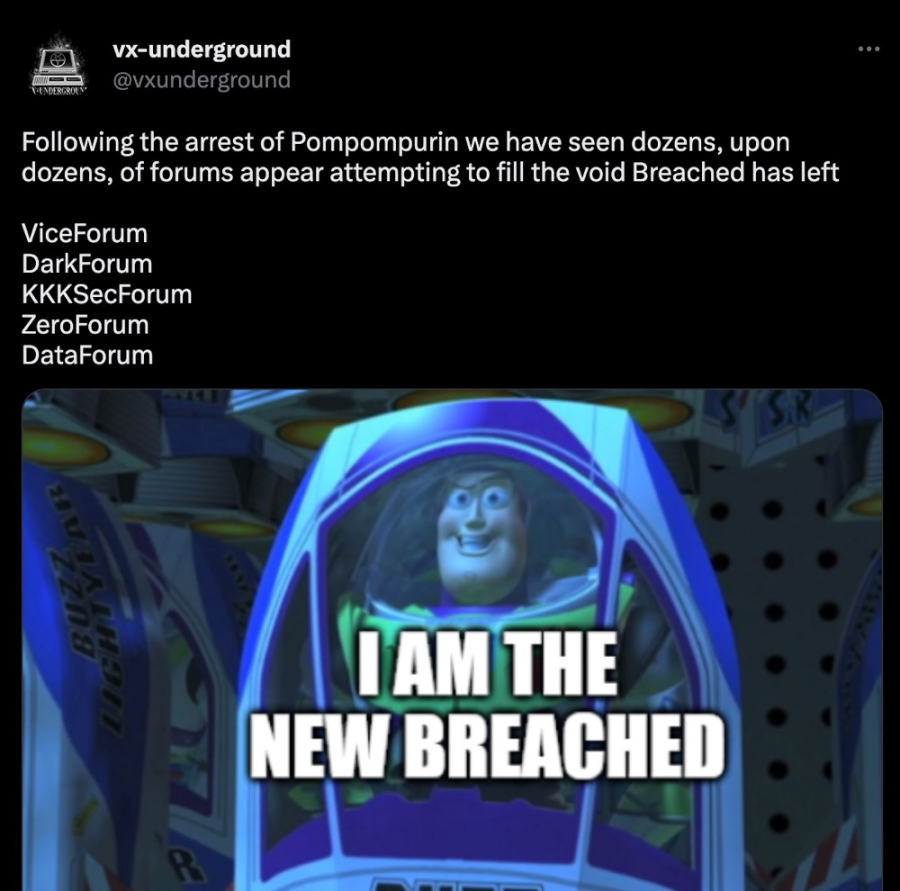

它和 Raid 論壇具備類似的界面、會員聲譽評分系統和極高的活躍度,用戶達到 Raid 論壇原始用戶群的 60%(約 55 萬名用戶)。僅僅一年後的 2023 年 3 月,FBI 逮捕了經營 Breach 論壇的 Conor Brian Fitzpatrick,在內部發生了一波關於重新部署網站的鬧劇之後,該網站倒閉。

Breach 論壇倒閉後不到一周,又出現了另一個替代者,該論壇據稱是由一個自稱是前匿名黑客的 Pirata(@_pirate18)運營。但它只有 161 名成員,意味着這次的替代者沒能吸收到那些論壇老玩家。

在這次的斷檔期裏(3 月的最後幾周)中冒出了許多其他論壇。其中一些作爲典型違規論壇被取締,所以可以合理推測剩下的也許是執法部門僞裝的。

圖片:Breach 論壇關閉後的 VX-Underground 論壇列表(資料來源:推特)

我們只能確認其中一個論壇上存在一些 Web3.0 數據。

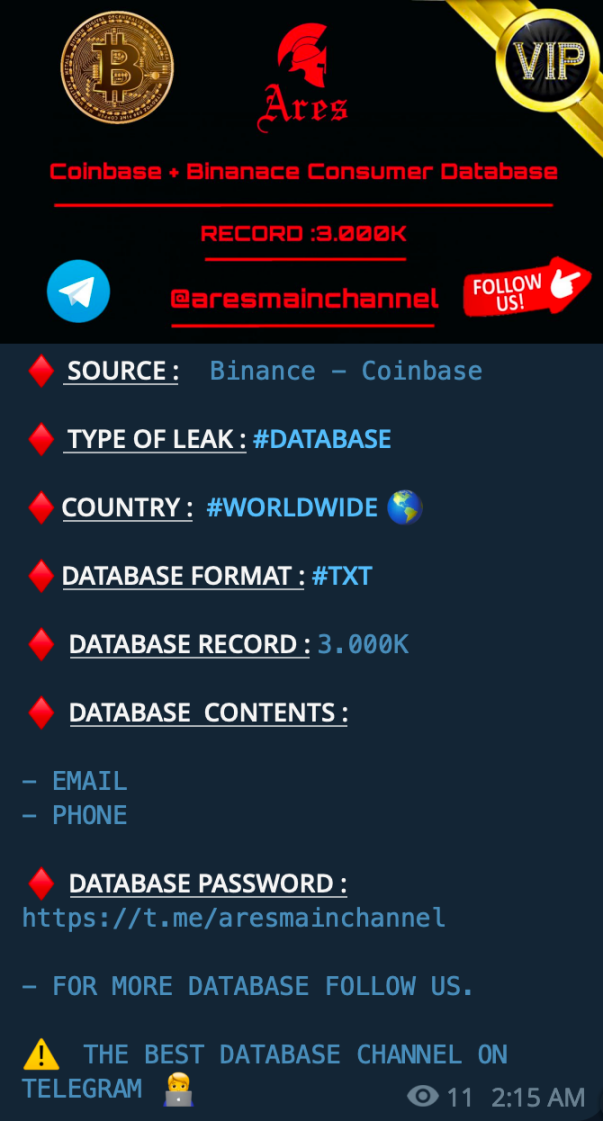

據報道,ARES 論壇吸納了其他被關閉的論壇的一些活動,但不清楚具體數量。該論壇據稱與勒索軟件團體和其他惡意行爲者有關聯,還運行着一個公开 Telegram 頻道,該頻道在其鎖定的 VIP 銷售頻道中宣傳過數據的銷售。該頻道於 3 月 6 日上线,投放了數百個廣告(包括兩個與中心化交易所相關的數據庫的帖子)。

圖片:ARES 論壇的 Telegram 中心化交換數據頻道廣告(資料來源:Telegram)

從整體上看,黑客和數據轉儲論壇社區目前功能比較混亂。傳統論壇沒有明確的替代者,而且國際執法機構也加大了對這些團體的打擊力度,因此幾乎可以肯定的是,論壇在短期內不會成爲任何重大數據(包括 Web3.0)泄露的首選途徑。

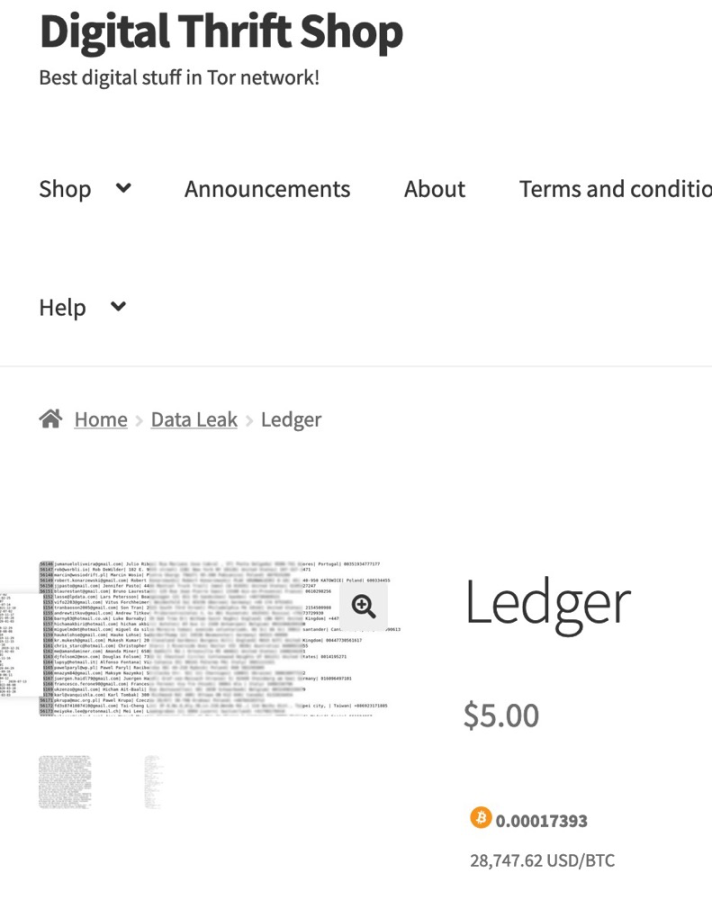

暗網—.onion 網站上的數據泄露

長期以來,暗網市場和論壇一直是人們轉儲或出售數據的場所。

這些生態系統也面臨着執法部門的打擊,盡管這些打擊更多的是針對那些促進毒品銷售的市場。也就是說,即使在不太知名的市場上,數據泄露的頻率似乎也非常高,或者至少是有在被宣傳。相比於那些同樣存儲數據但已全面關閉的在线論壇,這種差異現在顯得尤爲明顯。

圖片:在暗網市場上出售的分類账客戶數據(資料來源:Digital Thrift Shop)

回顧一下,在我們確定的數據泄露樣本的 74 起泄露事件中,有 23 起是有一定可能性檢索到的數據。在這 23 個中,我們能夠找到 10 個活躍的數據銷售廣告(43%)。這類樣本在我們之前的圖表中以綠色突出顯示:

圖表:已確認的在暗網市場上出售的泄露數據實例以綠色突出顯示(資料來源:CertiK)

該圖表中增加的付費數據銷售表明了幾件事。首先,我們無法獲取 2021 年之後發生的任何違規行爲的數據來源。

基於 2022 年目標的性質,有一種合理的可能性——數據有可能出現在了一個現已不存在的論壇上。

然而這一點很難證明,特別是當這些數據集未出現在任何一個可取代 Raid 和 Breached 的論壇上。其次,這些數據集也明顯沒有出現在任何一個我們能看到的 2019 年及之前的暗網市場中——可能是因爲我們獲取這些數據的市場非常早且鮮爲人知。我們無法評估這些數據是否實際上仍然可以通過這些供應商獲得,但這些廣告仍然存在。

這些數據泄露會帶來長期風險嗎?

很難去嘗試量化長期風險,但至少可以將數據丟失風險與該樣本中的非數據相關事件進行比較。注意,我們可以把那些僅導致直接財務損失的違規事件的風險歸類爲較低風險,因爲:

損失是即時的,我們可以根據丟失的法定或 Web3.0 貨幣來衡量其影響

這個過程中丟失的數據都是可替的。如果發生泄露,必須更改私鑰、密碼和特權網絡訪問點以解決問題。

丟失敏感數據(尤其是客戶數據)的漏洞的違規事件確實會帶來更大的長期風險

這些數據大多在暗網或明網出售或免費提供,從而延長了其長期可用性。

客戶的個人數據點,即電話號碼、名字 / 姓氏、地址和交易數據很難或不可能被更改。因此即便有人因信息泄露而改變了自己的個人信息,泄露事件中涉及的其他個人的所有數據仍然存在風險。

這種違規事件的影響很難或無法衡量。根據丟失的數據,受害者可能成爲多個欺詐的目標,也可能不會成爲目標。

我們在 2014 年的一次違規事件中發現了可供出售的數據。這個特定的數據點進一步證明了衡量長期風險的困難性。2014 年的黑客攻擊了現已倒閉的加密交易所 BTC-E,該交易所於 2017 年被美國執法部門查封——實際上此數據丟失相關的風險遠低於其他風險。

然而,需要明確的是風險仍是持續的,即這些數據可能與來自較新的違規事件的數據相匹配,從而增加了在此期間參與 Web3.0 的個人長期風險。

從這個領域的整體來看,2019 年以後丟失的數據(尤其是那些在暗網市場上仍然容易出售的數據)極有可能構成最高的持續長期風險。從 2022 年起,受到影響的人幾乎必然面臨着他們的數據可用於欺詐活動的重大風險(即使這些數據無法在物理層面上被找到)。盡管許多在线論壇被關閉,但我們應該假設所有丟失的數據,尤其是最近發生的數據泄露事件,很可能在某個地方仍然可用,並且可以隨時重新出現。

寫在最後

現實事實就是安全漏洞不可能 100% 消失。當數據由一個集中的實體存儲和處理時,大多數受數據泄露影響的用戶的補救手段十分有限。

不過,我們可以通過限制中心化服務的使用數量來降低暴露風險,包括中心化交易所等。個人還應盡可能使用雙因素身份驗證,以幫助防止不需要的交易所錢包活動,或使用 PII 來訪問或修改账戶詳細信息。

根據泄露的性質,我們甚至可以考慮嘗試更改泄露事件中暴露的一些信息,例如電子郵件地址或電話號碼。

而在 Web3.0 數據泄露中,如果打算匿名操作,那么你的身份將面臨額外的泄露威脅。

人們還可以採取其他措施來保護數據和投資。比如通過將資產分布在自托管錢包和硬錢包中來降低投資和財務風險。

當然,還可以通過以下方式保護數據:

減少與你分享個人數據的中心化 Web3 投資機構或交易所的數量;

跨平台不要使用重復密碼;

在所有的账戶上啓用雙因素身份驗證;

監控報告數據泄露的網站,這些網站會告訴你你的電子郵件地址是否涉及泄露;

使用信用監測服務,以監測企圖進行的身份盜竊和銀行相關的欺詐。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:一文了解Web3.0數據泄露事件分類及保護措施

地址:https://www.sgitmedia.com/article/335.html

相關閱讀:

- IntoTheBlock 聯創:Web3基礎設施正在被過度建造 我們正在盲目行事 2024-12-20

- 國際清算銀行最新提出的央行數字貨幣框架究竟是什么? 2024-12-20

- SOL 質押完整指南:從機制和收益等方面解析 Solana 質押生態 2024-12-20

- 特朗普正式獲得總統職位 BTC儲備競賽即將开啓 2024-12-20

- 預防量子計算威脅實用指南 2024-12-20

- 特朗普兩年時間通過加密貨幣賺了多少錢? 2024-12-20

- Chainalysis:朝鮮黑客從加密平台竊取的錢都幹什么了? 2024-12-20

- 估值45億美元,OpenAI和谷歌大佬聯手創立的AI Agent公司爲何這么牛? 2024-12-20