OnyxProtocol受黑客攻擊損失218萬美元分析

2023-11-03 10:47 Beosin

來源:Beosin

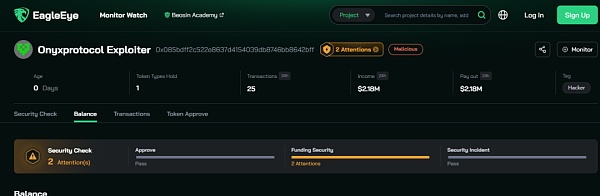

2023年11月1日,Beosin旗下EagleEye安全風險監控、預警與阻斷平台監測顯示,OnyxProtocol的oPEPE市場合約遭受黑客攻擊,黑客獲利約218萬美元。

相關地址:https://eagleeye.space/address/0x085bDfF2C522e8637D4154039Db8746bb8642BfF

有趣的是OnyxProtocol協議是CompoundV2 的一個分支,早在2022年4月15日,HundredFinance也因爲同樣的漏洞遭受了700萬美元的損失。本次Beosin帶您來回顧一下該漏洞。

事件相關信息

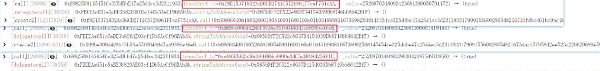

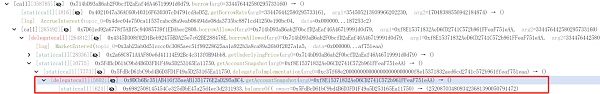

●攻擊交易

0xf7c21600452939a81b599017ee24ee0dfd92aaaccd0a55d02819a7658a6ef635

●攻擊者地址

0x085bdff2c522e8637d4154039db8746bb8642bff

●攻擊合約

0x526e8e98356194b64eae4c2d443cc8aad367336f

0xf8e15371832aed6cd2741c572b961ffeaf751eaa

0xdb9be000d428bf3b3ae35f604a0d7ab938bea6eb

0xe495cb62b36cbe40b9ca90de3dc5cdf0a4259e1c

0x414764af57c43e36d7e0c3e55ebe88f410a6edb6

0xcede81bb4046587dad6fc3606428a0eb4084d760

●被攻擊合約

0x5fdbcd61bc9bd4b6d3fd1f49a5d253165ea11750

0x9dcb6bc351ab416f35aeab1351776e2ad295abc4

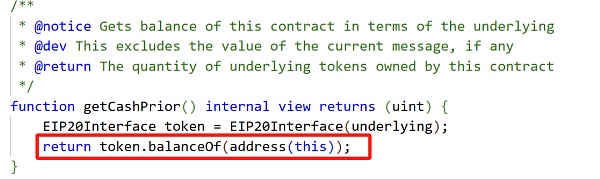

漏洞分析

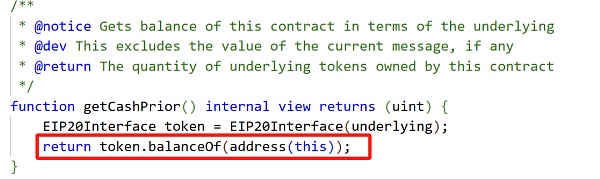

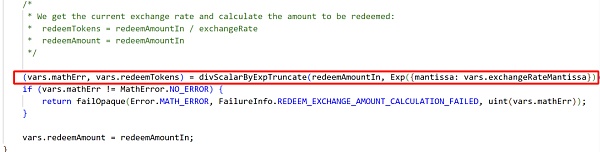

本次攻擊主要是黑客利用了舍入和匯率操控的問題,擊穿了項目方的代碼防线。

攻擊流程

攻擊准備階段:

1.攻擊者借入4000枚WETH作爲攻擊准備資金。

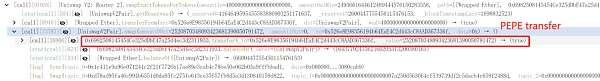

2.攻擊者將借入的WETH兌換出約2.52萬億PEPE。

3.然後將2.52萬億PEPE分別轉入0xf8e1,0xdb91等多個地址,自此攻擊准備階段完成。

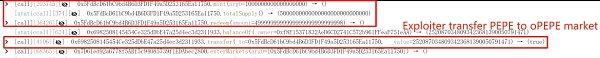

攻擊階段:

1.攻擊者獲取少量oPEPE,並將PEPE打入oPEPE市場,增加oPEPE市場中PEPE的余額從而操控oPEPE的匯率。

2.攻擊者從其他的市場惡意借出資金大量以太坊。

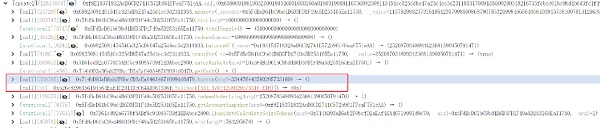

3.由於舍入和匯率操縱,攻擊者使用少量oPEPE清算借貸並贖回捐贈的資金。

4.攻擊者重復上述步驟,最終將PEPE換回ETH並歸還閃電貸,從而獲利1156ETH。

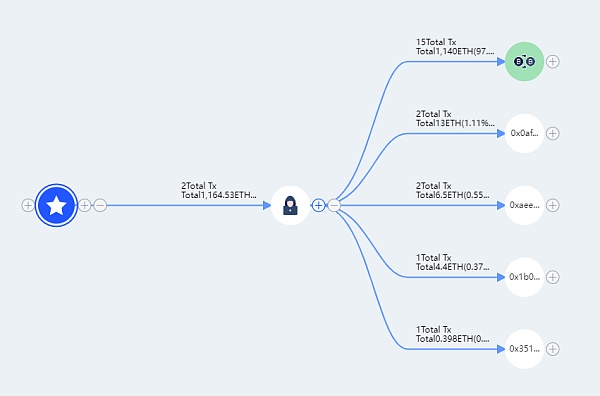

資金追蹤

截止發文時,Beosin Trace追蹤發現被盜資金已大全部轉入Tornado cash。

總結

針對本次事件,Beosin安全團隊建議:1.使用儲備账本記錄資產借貸情況;2.擴展精度,減少由於算術運算導致的誤差;3. 項目上线前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:OnyxProtocol受黑客攻擊損失218萬美元分析

地址:https://www.sgitmedia.com/article/14635.html

相關閱讀:

- 香港穩定幣最新法案 創新催化劑還是監管枷鎖? 2024-12-23

- Ethena 對 DeFi 來說是系統性風險還是救世主? 2024-12-23

- Outlier:以太坊六大L2激勵效果研究 爲何新L2空投後留不住用戶 2024-12-23

- 韓國加密貨幣之王的稅務困局:Do Kwon被追繳千億稅款始末 2024-12-23

- 歷史新高?貝萊德BTC ETF流出7300萬美元 2024-12-23

- 2025年有哪些值得期待的加密股票? 2024-12-23

- 特朗普任命前大學橄欖球運動員Bo Hines爲加密貨幣委員會主席 2024-12-23

- 金色百科 | 什么是壓縮NFT? 如何鑄造 cNFT? 2024-12-23