Web3安全危機加劇?Beosin第三季度報告揭祕

2023-10-03 11:00 比推BitpushNews

來源:Beosin 編譯:比推BitpushNews Yanan

前言

在快速發展的Web3區塊鏈技術領域中,安全與監管始終是備受業界關注的焦點。鑑於此,爲確保區塊鏈應用的安全和穩定,全面了解Web3區塊鏈的安全格局和加密貨幣行業的監管框架變得至關重要。本研究報告是由 Beosin 和 SUSS NiFT 聯合發起的區塊鏈安全聯盟的合作成果,旨在深入探討2023年第三季度全球區塊鏈安全態勢、突出的Web3重大事件以及加密貨幣行業的關鍵監管政策。

在這份報告中,我們將深入分析2023年第三季度的全球區塊鏈安全格局,涵蓋安全漏洞、攻擊事件以及值得注意的Web3事件。同時,我們將詳細回顧並總結加密貨幣行業的關鍵監管政策,幫助讀者理解全球區塊鏈領域政府和監管機構層面的立法與監管動態,並闡明其對行業進步的影響。

通過發布這份報告,我們希望能爲讀者提供寶貴的分析意見,使他們更好地理解Web3區塊鏈安全格局的動態演變以及加密貨幣行業監管政策的顯著特點。

2023年第三季度全球Web3安全統計及反洗錢分析

作者:Beosin 研究團隊 – Mario & Donny

數據來源(截止至9月25日):足跡分析:加密貨幣分析表

1. 第三季度Web3安全總覽

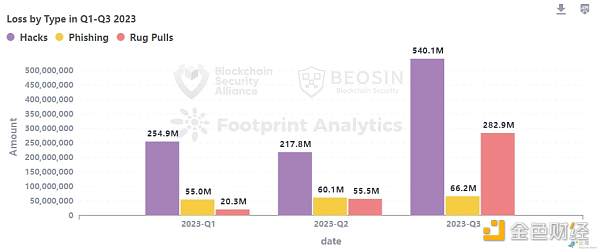

根據Beosin EagleEye的統計數據,2023年第三季度,Web3中的黑客攻擊、網絡釣魚詐騙和拉盤跑路騙局(rug pulls)造成的損失總計達到8.8926億美元。其中,43 次重大攻擊共造成約 5.4016 億美元的損失。網絡釣魚詐騙造成的損失總計約爲 6615 萬美元。而拉盤跑路騙局有 81 起,損失總計約爲 2.8296 億美元。

2023 年第三季度的損失超過了 2023 年上半年的損失總額。2023 年第一季度的損失約爲 3.3 億美元,2023 年第二季度爲 3.33 億美元,而第三季度則達到了 8.8926 億美元。

就項目類型而言,DeFi 仍是最常受到攻擊的領域。涉及到DeFi的攻擊事件共計 29 起,佔事件總數的 67.4%。同時,在所有項目中,公鏈遭受的損失最大。

在區塊鏈類型方面,以太坊的損失最大,達到2.27億美元,其受到的攻擊次數也最多,達到16次。

從攻擊類型來看,本季度共發生 9 起私鑰泄露事件,造成損失達 2.23 億美元,在所有攻擊類型中居於首位。

從被盜資金流向來看,黑客地址仍持有 3.6 億美元(67%), 僅有10%的被盜資金被追回。

從審計情況來看,已審計項目和未審計項目的比例大致相當,分別爲48.8%和46.5%。

2. 黑客攻擊情況

43 次重大攻擊造成 5.4016 億美元損失

2023年第三季度,Beosin EagleEye共監測到Web3重大攻擊事件43起,總損失達5.4016億美元。其中,損失超過1億美元的安全事件有1起,損失在1000萬美元至1億美元之間的事件有7起,損失在100萬美元至1000萬美元之間的事件有9起。

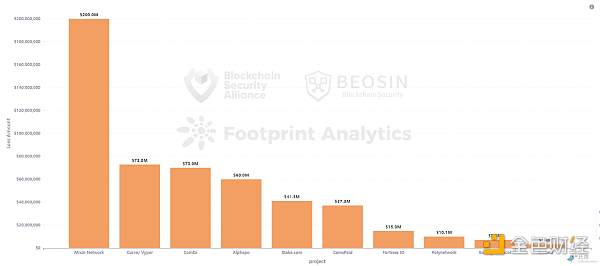

損失超過1000萬美元的攻擊事件如下(按金額排序):

-

Mixin 網絡 – 2 億美元

9月25日,Mixin官方發推稱,Mixin Network雲服務商數據庫被黑客攻擊,導致部分主網資產損失約2億美元。

-

Curve/Vyper – 7300萬美元

7月30日,由於舊版本Vyper編譯器存在重入漏洞,多個Curve礦池遭到攻擊,損失高達7300萬美元,其中約5230萬美元被黑客返還。

-

CoinEx – 7000萬美元

9月12日,由於私鑰泄露,加密貨幣交易所CoinEx的熱錢包被盜,涉及211條鏈,總損失達7000萬美元。 此次攻擊由朝鮮Lazarus組織發起。

-

Alphapo – 6000萬美元

7月23日,加密支付服務提供商Alphapo的熱錢包被盜,總損失達6000萬美元。 此次攻擊同樣是由朝鮮Lazarus組織發起。

-

Stake – 4130 萬美元

9月4日,加密貨幣賭場平台Stake的熱錢包遭到黑客攻擊,損失達4130萬美元。 此次攻擊還是由朝鮮Lazarus組織發起。

-

CoinsPaid – 3730 萬美元

7 月 22 日,加密支付平台 CoinsPaid 遭到黑客攻擊,3730 萬美元資產被盜。 黑客花了六個月的時間跟蹤和研究CoinsPaid的系統,嘗試了各種形式的攻擊,包括社交工程、DDoS、暴力破解、網絡釣魚等。這次攻擊仍然由朝鮮Lazarus組織發起。

-

Fortress IO – 1500 萬美元

8 月 29 日,因第三方雲供應商遭到黑客攻擊,區塊鏈基礎設施提供商 Fortress IO損失 1500 萬美元。

-

Polynetwork – 1010 萬美元

7月2日,跨鏈橋PolyNetwork因私鑰泄露而遭到攻擊,黑客獲利1010萬美元。

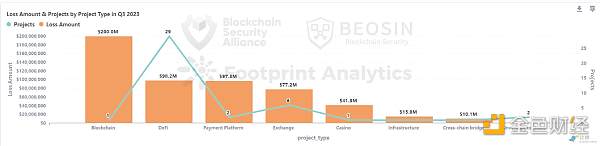

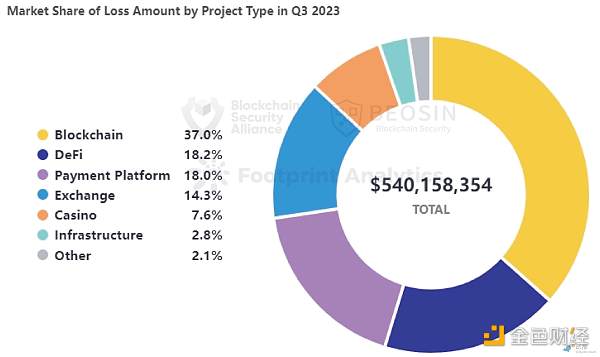

3. 被攻擊項目類型

公鏈項目損失最大

本季度,Mixin Network黑客事件已佔總損失的37%,導致公鏈項目損失最爲嚴重。43起攻擊中,DeFi領域有29起,佔67.4%,造成約9823萬美元損失,成爲損失第二大的項目類型。

支付平台的損失位居第三,其中兩起安全事件共造成了 9730 萬美元的損失(Alphapo 6000 萬美元,CoinsPaid 3730 萬美元)。

除DeFi外,受攻擊的項目還有交易所、賭場、基礎設施、跨鏈橋及未經驗證的合約。黑客主要瞄准資金量大的公鏈、支付平台和賭場。

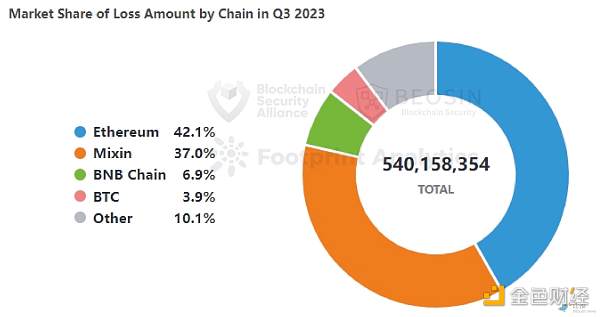

4. 涉及到的鏈

損失最大和安全事件最多的項目都基於ETH

本季度,ETH損失高達2.27億美元,位居所有鏈平台之首,所涉及到的安全事件次數也最多,共16次。

排名第二的是 Mixin Network,單次安全事件就造成了 2 億美元的損失。

以太坊和 Mixin 的損失總額佔所有項目的 79%。

按攻擊次數排名,發生安全事件最多的前五大鏈是 ETH(16 次)、BNB 鏈(10 次)、Arbitrum(3 次)、BTC(2 次)和 Base(2 次)。

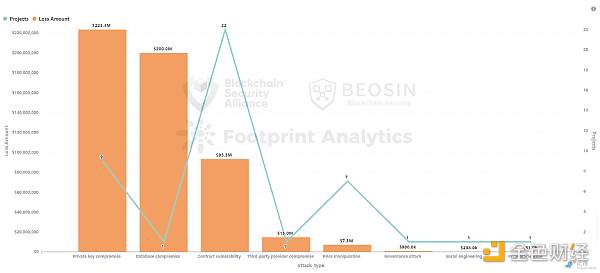

5. 按攻擊類型劃分的損失

9起私鑰泄露事件造成2.23億美元損失

本季度共發生 9 起私鑰泄露事件,造成損失達 2.23 億美元。私鑰泄露也因此成爲遭受損失最大的受攻擊類型。 本季度造成超過 1000 萬美元損失的 8 起安全事件中,有 5 起源於私鑰泄露:CoinEx(7000 萬美元)、Alphapo(6000 萬美元)、Stake.com(4130 萬美元)、CoinsPaid(3730 萬美元)、Polynetwork(1010 萬美元)。

損失排名第二的是雲數據庫攻擊,在 Mixin Network 事件中損失了 2 億美元。

排名第三的是合同漏洞利用。22 個合同漏洞導致的損失總額約爲 9327 萬美元。

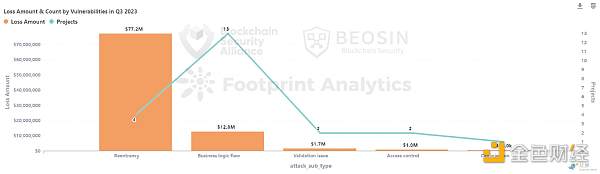

就漏洞類型而言,重入性漏洞在智能合約事件中造成的損失最大,約佔損失金額的 82.8%。業務邏輯漏洞出現的頻率最高,在 22 個合約漏洞中出現了 13 次。

6. 攻擊類型分析

6.1 Exactly Protocol

2023 年 8 月 18 日,Optimism 鏈上的 DeFi 借貸協議 Exactly Protocol 遭到攻擊,損失 700 萬美元。

漏洞分析

漏洞合約中的多個市場地址參數可被操縱。通過傳遞惡意市場合約地址,攻擊者成功繞過許可檢查,執行惡意存款功能,盜取了用戶的 USDC 擔保品,清算用戶資產,並最終實現了盈利。

建議

建議爲用作 lp 代幣的合約地址添加白名單功能,以防止惡意操縱。

6.2 Vyper/Curve

7 月 31 日,以太坊編程語言 Vyper 發布推文稱,Vyper 0.2.15、0.2.16 和 0.3.0 版本中的重入鎖存在漏洞。Curve表示,多個使用Vyper 0.2.15(CRV/alETH/msETH/pETH)的穩定幣池遭到攻擊,損失總計7300萬美元,其中約5230萬美元已被黑客歸還。

漏洞分析

該攻擊主要是由於Vyper 0.2.15中重入鎖定失敗所致。攻擊者調用remove_liquidity函數從相關池中移除流動性並通過重入方式進入add_liquidity函數以增加流動性。由於余額更新於重入add_liquidity之前,導致價格計算出錯。

建議

Vyper 0.2.15、0.2.16 和 0.3.0 版本中的重入鎖定都存在失效問題。 建議相關項目進行自查。 項目上线後,強烈建議相關團隊關注第三方組件/依賴項的漏洞披露情況,及時降低風險。

6.3 Eralend

2023 年 7 月 25 日,ZkSync 上的借貸協議 Eralend 遭到攻擊,損失約 340 萬美元。

漏洞分析

主要漏洞源於價格預言機中的只讀重入,導致Eralend的ctoken合約之間的貸款價值和清算價值計算不一致。貸款金額高於償還金額,使攻擊者在放款和清算後獲利。攻擊者反復利用多個合約獲取了大量的USDC。

建議

在依靠SyncSwap的實時儲備進行價格計算時,應考慮只讀重入場景,以防止同一交易內價格計算不一致。

7. 典型反洗錢安全事件

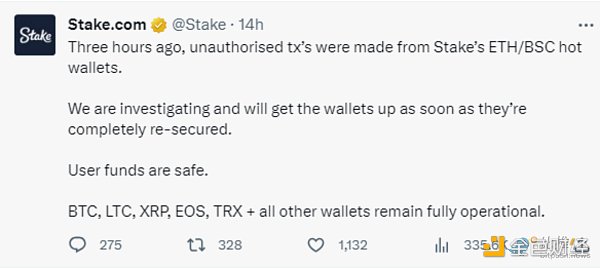

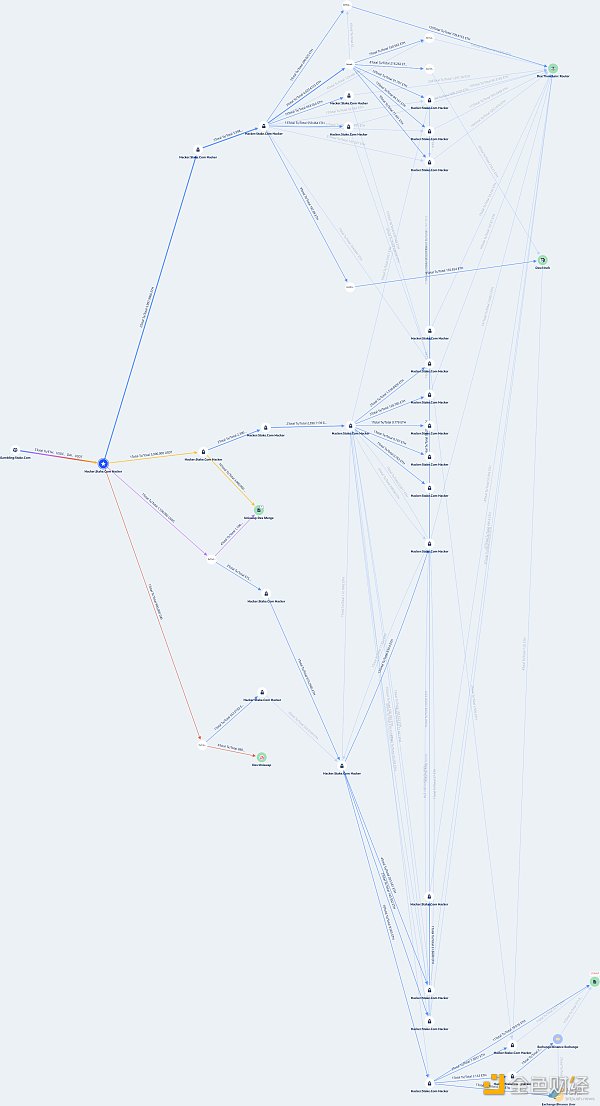

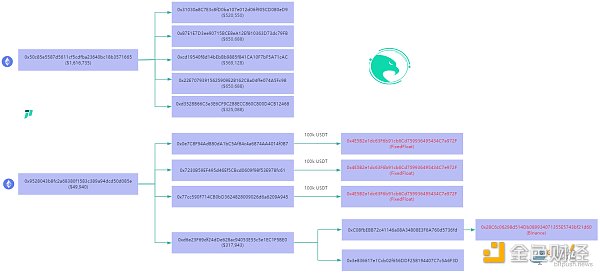

7.1 Beosin KYT 對 Stake.com的攻擊分析

9月4日,Beosin EagleEye平台監測到加密貨幣賭場Stake.com遭受攻擊。事件發生後,Stake.com 表示其 ETH 和 BSC 的熱錢包出現未經授權的交易。一旦錢包完成重新加密,將立即恢復存款和取款功能。

經分析,Beosin安全團隊發現該事件主要是由於私鑰泄露導致,造成至少4000萬美元的資產損失。我們使用加密資產反洗錢合規和分析平台 Beosin KYT 來分析此事件。

ETH上的資金流向

攻擊發生後,黑客先將 6000枚ETH、3,900,000枚 USDC 和 9,000,000 枚DAI 發送至地址0x3130662aece32F05753D00A7B95C0444150BCd3C。

接下來,黑客將 DAI、USDC 等兌換成 ETH,並存入以下 4 個地址,爲後續分散資金做准備:

0xba36735021a9ccd7582ebc7f70164794154ff30e

0x94f1b9b64e2932f6a2db338f616844400cd58e8a

0x7d84d78bb9b6044a45fa08b7fe109f2c8648ab4e

0xbda83686c90314cfbaaeb18db46723d83fdf0c83

第三步:黑客將上述4個地址中的資金分散到20多個地址,並在同級地址之間轉移資金,增加追蹤難度。

第四步:黑客將數百筆交易中的大部分資產存入DEX Thorchain,並通過1inch和SSwap將剩余資產兌換成USDT。

值得注意的是,黑客還將一小部分資金存入幣安錢包。

Polygon上的資金流向

黑客在Polygon上的資金轉移方式與ETH相同。

黑客將3,250,000 枚MATIC、4,220,000枚 USDT、1,780,000枚 USDC和70,000枚 DAI發送至地址0xfe3f568d58919b14aff72bd3f14e6f55bec6c4e0。

第二步:黑客將資產兌換成MATIC並存入以下4個地址:

0x32860a05c8c5d0580de0d7eab0d4b6456c397ce2

0xa2e898180d0bc3713025d8590615a832397a8032

0xa26213638f79f2ed98d474cbcb87551da909685e

0xf835cc6c36e2ae500b33193a3fabaa2ba8a2d3dc

第三步:黑客將上述4個地址中的資金分散到20多個地址,並在同級地址之間進行轉移。

第四步:黑客將分散在數百筆交易中的資產發送到 SquidRouter 進行跨鏈轉账。

BNB鏈的資金流向

與 ETH 和 Polygon 類似,黑客從 Stake 錢包向 BNB Chain 上的地址 0x4464e91002c63a623a8a218bd5dd1f041b61ec04 發送了 7,350,000 枚BSC-USD、1,800,000枚 USDC、1,300,000枚 BUSD、300,000 枚MATIC、12,000 枚BNB、2,300 枚ETH 和 40,000枚LINK。

第二步:將資產兌換成BNB並存入以下4個地址:

0xff29a52a538f1591235656f71135c24019bf82e5

0x95b6656838a1d852dd1313c659581f36b2afb237

0xe03a1ae400fa54283d5a1c4f8b89d3ca74afbd62

0xbcedc4f3855148df3ea5423ce758bda9f51630aa

第三步:將上述4個地址中的資金分散到20多個地址中,並在同級地址之間進行轉账。

第四步:將分散於數百筆交易中的資產發送至OKX DEX、BNB tokenhub進行跨鏈轉账或兌換成BUSD以不斷打亂資金。

值得注意的是,黑客還將一小部分資金轉入 OKX 錢包。

9 月 5 日,Stake.com 發布公告稱,所有平台服務均已恢復,可即時處理所有幣種的存款和取款請求。此次事件導致以太坊 Stake.com 被盜 1570 萬美元,BNB Chain 和 Polygon 網絡被盜 2560 萬美元。這也促使 Stake.com 加強了安全措施,包括加強私鑰管理和實施更多保障措施等,以確保用戶資產安全。

同時,Beosin 將繼續致力於提供最先進的安全審計和風險監控解決方案,爲加密資產持有者和交易平台提供可靠的保護。這次事件給整個加密貨幣行業敲了警鐘,凸顯了安全的重要性。它進一步推動了安全技術和合規措施的發展,確保用戶數字資產的安全。

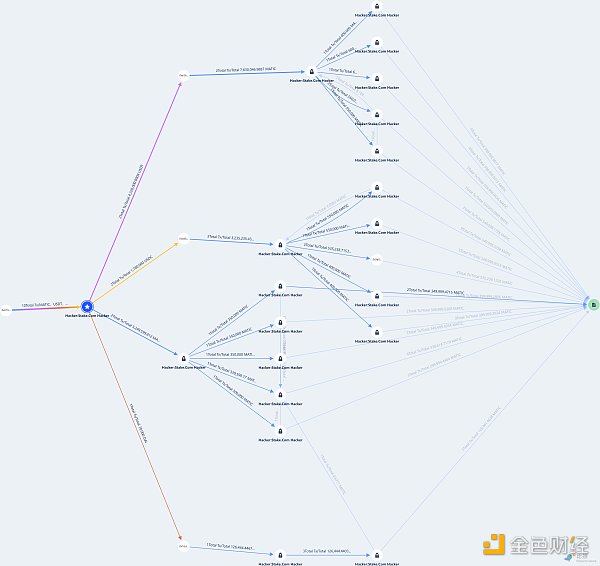

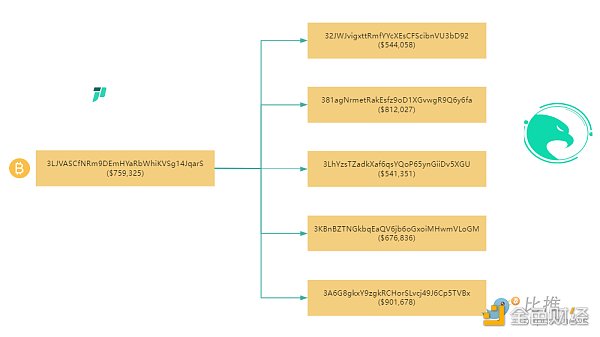

7.2 揭开JPEX爭議背後的資金軌跡

2023年9月13日,香港證監會發表題爲《關於不受監管的虛擬資產交易平台》的聲明,稱虛擬資產交易平台JPEX沒有證監會牌照,也沒有申請牌照。 次日,JPEX社區發現該平台的提現限額僅爲1000 USDT,提現費用則高達999 USDT。 2023年9月19日,香港證監會召开新聞發布會,透露JPEX已停止交易業務。

目前,該事件的調查仍在進行中。 我們使用Beosin KYT追蹤JPEX的相關地址,並對資金流向進行了分析,詳情如下:

以太坊上的JPEX資金流向

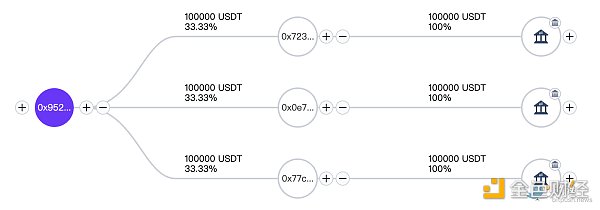

JPEX在以太坊上的充值錢包地址爲0x50c85e5587d5611cf5cdfba23640bc18b3571665,用戶在JPEX平台上充值的資產會自動存儲在該地址。 基於以太坊的USDT資產會轉移至提現錢包地址0x9528043B8Fc2a68380F1583C389a94dcd50d085e。

存款錢包地址 0x50c8 在 2023 年 9 月 19 日凌晨 01:37 完成交易後,沒有顯示任何資金轉账或活動,休眠時間超過 24 小時。

2023年9月18日下午5點左右,USDT提現錢包地址0×9528向FixedFloat交易所(無需KYC)的三個充值地址轉账10萬USDT。此後,該地址再無資金轉账活動。

除了 USDT 之外, JPEX所涉及到的以太坊分布如下所示:

0x50c85e5587d5611cf5cdfba23640bc18b3571665:641枚 ETH

0x31030a8C7E3c8fD0ba107e012d06f905CD080eD9:320枚 ETH

0x87E1E7D3ee90715BCE8eA12Ef810363D73dc79FB:400 枚 ETH

0xcd19540f8d14bEbBb9885f841CA10F7bF5A71cAC:350 枚 ETH

0x22E70793915625909E28162C8a04ffe074A5Fc98:400枚 ETH

0xd3528B66C3e3E6CF9C288ECC860C800D4CB12468:200枚 ETH

ETH及USDT資金流向詳細圖表:

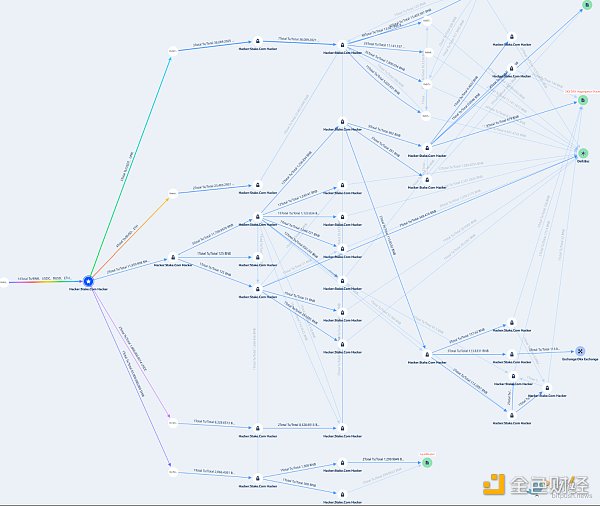

比特幣上的JPEX資金流向

比特幣區塊鏈上的 BTC 分散在與 JPEX 相關的各個地址上,具體如下:

3LJVASCfNRm9DEmHYaRbWhiKVSg14JqarS:28枚BTC

32JWJvigxttRmfYYcXEsCFScibnVU3bD92:20枚BTC

381agNrmetRakEsfz9oD1XGvwgR9Q6y6fa:30枚BTC

3LhYzsTZadkXaf6qsYQoP65ynGiiDv5XGU:20枚BTC

3KBnBZTNGkbqEaQV6jb6oGxoiMHwmVLoGM:25枚BTC

3A6G8gkxY9zgkRCHorSLvcj49J6Cp5TVBx:33枚BTC

BTC資金流向詳細圖表:

截至目前,JPEX 尚未在推特等公共社交平台上正式回應相關指控。JPEX 事件受到整個加密社區的譴責,許多投資者在推特上發表評論,要求降低手續費和恢復提款限額。JPEX的所作所爲可能會讓自己受到香港證監會更嚴格的調查。

在JPEX事件中,我們使用Beosin KYT分析解讀鏈上數據,揭示了JPEX平台的資金流向,以及用戶應如何分析鏈上數據以提高資產安全性。此次事件也引起了業界的廣泛關注,警示用戶要保護好自己的數字資產。

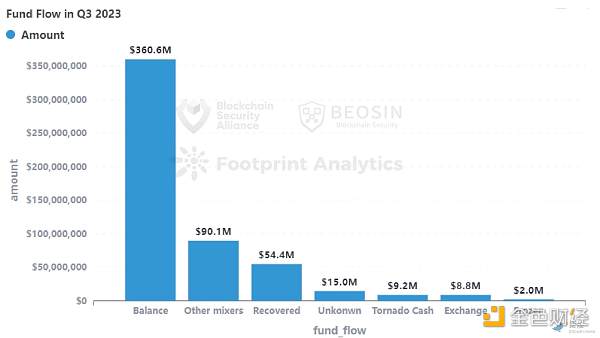

8.被盜資金流向

約 3.6 億美元的被盜資金仍由黑客地址持有

本季度被盜的資金中,有 3.6 億美元 (67%) 仍被黑客地址持有。 9,927 萬美元(18.4%)被發送至混幣器;917 萬美元被發送至 Tornado Cash; 9010 萬美元被發送至其他混幣器,如 FixFloat、Sinbad 等。

本季度僅追回 5,440 萬美元資產,僅佔被盜金額的 10%。 與上半年相比,本季度資產追回率明顯下降,主要原因是朝鮮Lazarus組織活動頻繁,共盜竊2.08億美元資產。 該團夥擅長利用各種復雜的洗錢技術來清洗被盜資金。在這種情況下,專業安全團隊也基本無法追蹤被盜資產的原始來源,或者追回被盜資產。

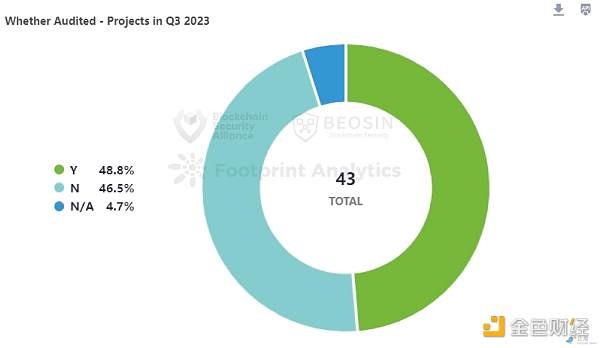

9. 審計現狀分析

已審計項目和非審計項目的比例大致相等

在43個被攻擊的項目中,經過審計和未經審計的項目比例大致相當,分別爲48.8%和46.5%。在因合約漏洞而遭受攻擊的 22 個項目中,有 14 個項目(63.6%)未經審計。

10. 拉盤跑路騙局

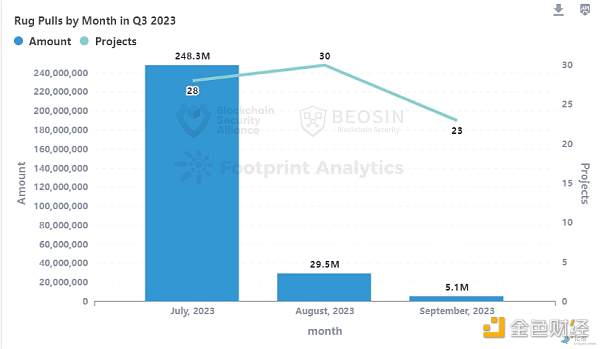

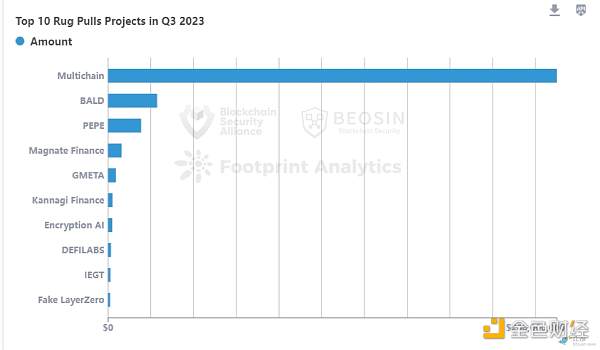

本季度出現81 起拉盤跑路騙局,共計損失 2.82 億美元

2023年第三季度,共監測到81起拉盤跑路騙局,涉及損失金額2.82億美元。

超過 1000 萬美元的項目包括:Multichain(2.1 億美元)、Bald(2300 萬美元)和 Pepe(1550 萬美元)。

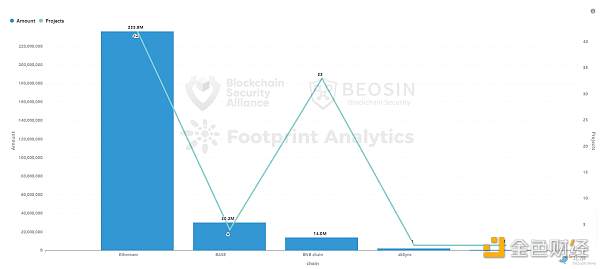

拉盤跑路騙局主要發生在以太坊(42 起)和 BNB 鏈(33 起)上。Base 鏈也有 4 起。

11. 總結

與 2023 年前兩個季度相比,第三季度因黑客、網絡釣魚詐騙和拉盤跑路騙局造成的總損失大幅增加,達到 8.8926 億美元。 第三季度的損失總額甚至超過了前兩個季度的總和。上述數據表明Web 3安全形勢依然不容樂觀。

本季度,朝鮮APT組織Lazarus活動頻繁,通過四次攻擊事件竊取了超過2.08億美元,成爲本季度Web3安全的最大威脅。 據被攻擊項目之一CoinsPaid的調查,Lazarus花了半年的時間試圖滲透CoinsPaid的系統並尋找漏洞,嘗試了包括社交工程、DDoS、暴力攻擊、網絡釣魚在內的多種方法,最終利用僞造的工作邀請誘使員工下載惡意軟件,竊取私鑰。Lazarus善於利用人的弱點對資金量大的平台發起攻擊。因此,加密服務提供商必須加強警惕,定期培訓員工,強化安全措施,並建立全面的監控與警報系統。

在43 起攻擊事件中,有 22 起仍來自智能合約漏洞。我們建議項目團隊在上线前尋求專業安全審計公司的幫助。

本季度拉盤跑路騙局損失大幅增加。 從項目公告來看,“內部糾紛”、“不可抗力”等詞匯頻頻出現。 即使是資金雄厚、用戶基數大的項目,也存在 "拉人 "風險。建議用戶妥善管理風險,及時關注項目的最新動態。用戶可以在Beosin's EagleEye平台上查詢項目的安全信息和最新動態,從而更安全地投資新項目。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:Web3安全危機加劇?Beosin第三季度報告揭祕

地址:https://www.sgitmedia.com/article/11994.html

相關閱讀:

- IntoTheBlock 聯創:Web3基礎設施正在被過度建造 我們正在盲目行事 2024-12-20

- 國際清算銀行最新提出的央行數字貨幣框架究竟是什么? 2024-12-20

- SOL 質押完整指南:從機制和收益等方面解析 Solana 質押生態 2024-12-20

- 特朗普正式獲得總統職位 BTC儲備競賽即將开啓 2024-12-20

- 預防量子計算威脅實用指南 2024-12-20

- 特朗普兩年時間通過加密貨幣賺了多少錢? 2024-12-20

- Chainalysis:朝鮮黑客從加密平台竊取的錢都幹什么了? 2024-12-20

- 估值45億美元,OpenAI和谷歌大佬聯手創立的AI Agent公司爲何這么牛? 2024-12-20